| 2.1.5 |

|

|---|---|

| 2.1.4 |

|

| 2.1.1 |

|

| 1.7.0 |

|

| 0.9.2 |

|

#184 in #http-api

2MB

2K SLoC

Findomain 监控服务

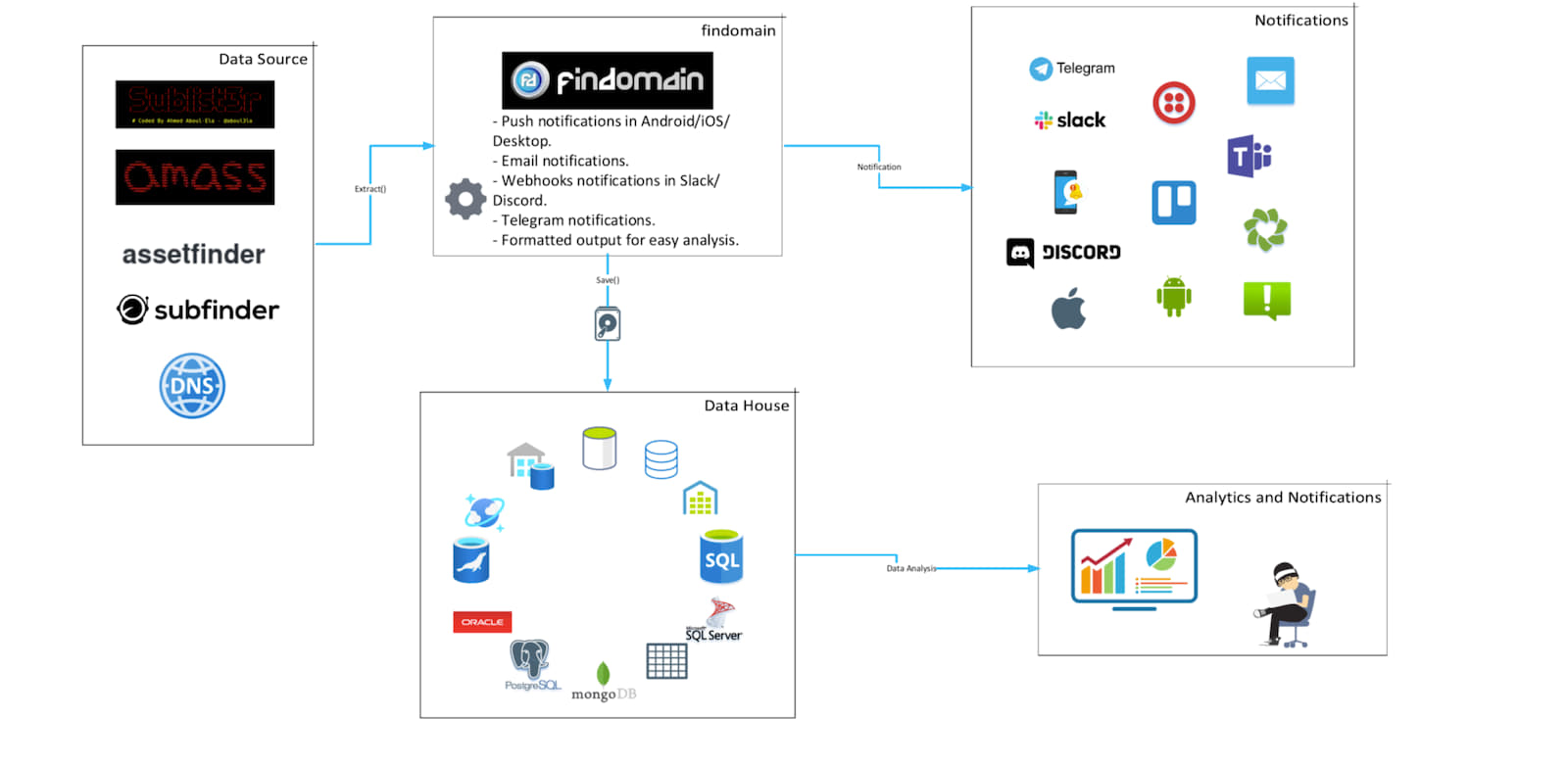

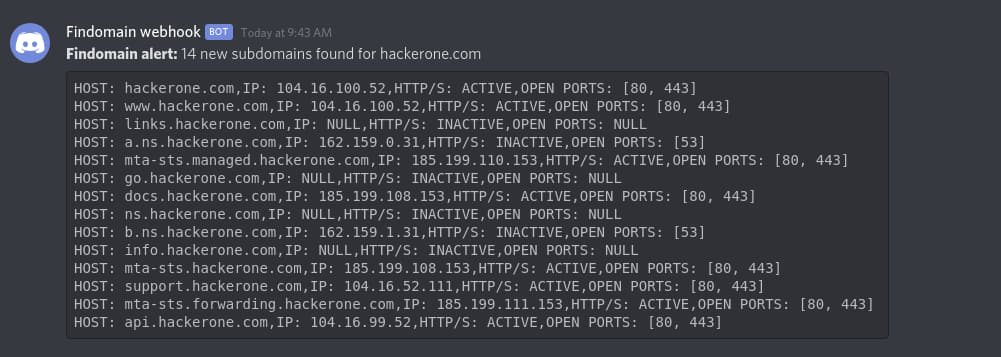

如果您不想处理服务器和复杂的配置来进行侦察,Findomain 提供了一个托管在亚马逊上的专用监控服务,允许您使用多个顶级工具(OWASP Amass、Sublist3r、Assetfinder 和 Subfinder)监控您的目标域,并在发现新的子域时向 Discord、Slack、Telegram、电子邮件或推送通知(Android/iOS/智能手表/桌面)发送警报。 您唯一需要做的就是配置一个包含您的电子邮件地址(如适用)或/和 webhook/Telegram 聊天信息的文件,并将您的域名放入另一个文件中,一旦完成这些操作,您就拥有了一个完全自动化的子域监控服务,它会让您了解新发现的子域、主机 IP、HTTP 状态、HTTP 网站的截图、开放端口、子域 CNAME 等信息。您的所有数据都安全地保存在关系型数据库中,并且您可以随时请求数据转储。

完成付款后,您将收到一封包含服务器凭据和有关如何填写配置文件以及其他详细信息的文档的电子邮件。

价格

监控方法

有关监控服务器的更多信息,请参阅 此链接。

演示

截图

Findomain

最快的跨平台子域枚举器。

与我们聊天

下表展示了 Plus 版本与免费版本(当前仓库)之间的比较。

Plus 功能

已实现的功能

| 功能 | Plus 版本支持 | 免费版本支持 |

|---|---|---|

| 核心功能 | 是 | 是 |

| 检查子域 HTTP/S 状态 | 是 | 否 |

| 从主机发现 HTML/HTTP 数据 | 是 | 否 |

| 使用 Nmap 检查子域开放的端口并检测服务版本 | 是 | 否 |

| 跟踪子域的 CNAME | 是 | 否 |

| 支持将 HOST、IP、HTTP 状态和开放端口发布到 webhook 通知 | 是 | 否 |

| 支持自动检测/读取默认配置文件 | 是 | 否 |

| 将主机、IP、HTTP 状态和开放端口保存到数据库 | 是 | 否 |

| 可选排除来源 | 是 | 否 |

| 过滤或排除包含特定关键词的子域。 | 是 | 否 |

| 将根域保存到数据库 | 是 | 否 |

| 自定义用户代理配置 | 是 | 否 |

| 用户配置速率限制 | 是 | 否 |

| 实时写入输出文件 | 是 | 否 |

| 监控时输出到独立文件 | 是 | 否 |

| 选项:无需设置监控即可将子域名数据保存到数据库 | 是 | 否 |

| 选项:如果webhook超时,则将数据保存到您的数据库中 | 是 | 否 |

| 内置最快DNS IP地址 | 是 | 否 |

| 支持HTTP服务器子域名的截图(需要Chrome/Chromium以无头模式运行) | 是 | 否 |

| 使用作业名称来识别目标(参见这条推文) | 是 | 否 |

| 更新数据库中的现有数据 | 是 | 否 |

| 电子邮件通知。 | 是 | 否 |

| 通过Pushover推送通知。 | 是 | 否 |

| 跟踪子域的 CNAME | 是 | 否 |

计划中的功能

| 功能 | Plus版本计划 | 免费版本计划 |

|---|---|---|

| Project Sonar集成 | 是 | 否 |

| Shodan源支持 | 是 | 否 |

| Elasticsearch支持 | 是 | 否 |

| SQLite输出 | 是 | 否 |

Findomain能做什么?

以下表格显示了为什么你应该使用Findomain以及它能为你的做什么。测试使用的域名是以下BlackArch虚拟机中的aol.com。

Host: KVM/QEMU (Standard PC (i440FX + PIIX, 1996) pc-i440fx-3.1)

Kernel: 5.2.6-arch1-1-ARCH

CPU: Intel (Skylake, IBRS) (4) @ 2.904GHz

Memory: 139MiB / 3943MiB

计算时间所使用的工具是Linux中的time命令。

| 枚举工具 | 搜索时间 | 找到的总子域名数 | CPU使用率 | RAM使用率 |

|---|---|---|---|---|

| Findomain | 实际 0m5.515s | 84110 | 非常低 | 非常低 |

总结:5.5秒内找到84110个子域名。

功能

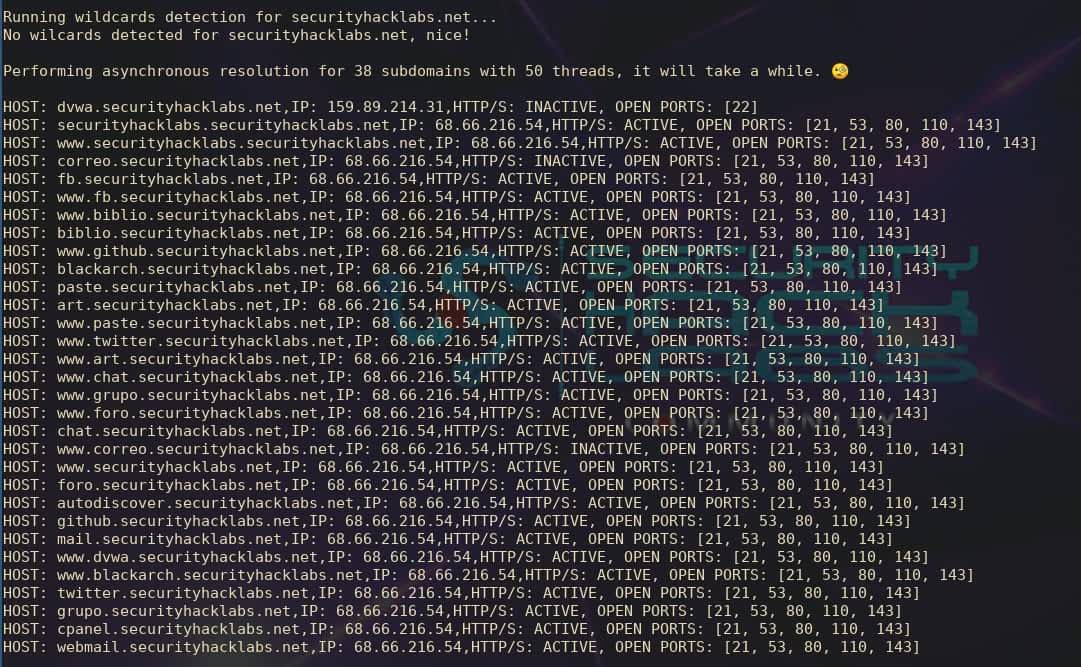

- 子域名监控:将数据放入Discord、Slack或Telegram的webhook。有关更多信息,请参阅子域名监控。

- 支持多线程API查询,这使得Findomain在搜索任何目标的子域名时所需的最大时间缩短至15秒(如果API超时)。

- 支持子域名解析的并行处理,在良好的网络条件下,每分钟可以解析大约3.5k个子域名。

- 支持DNS over TLS。

- 支持特定IPv4或IPv6查询。

- 不使用暴力破解发现子域名,该工具使用证书透明度日志和API。

- 仅发现已解析的子域名。

- 发现子域名IP以进行数据分析。

- 从用户参数(-t)或文件(-f)读取目标。

- 将所有或仅解析的子域名写入用户指定的唯一输出文件。

- 将结果写入自动命名的TXT输出文件。

- 可以直接查询使用子域名监控创建的Findomain数据库以获取先前发现的子域名。

- 可以导入并使用其他工具发现的数据。

- 静默模式以静默运行。

- 跨平台支持:任何平台,它使用Rust编写,Rust是多平台的。有关说明,请参阅文档。

- 支持多个API。

- 可以将Findomain用作子域名解析器。

- 支持子域名通配符检测以获得准确的结果。

- 支持使用暴力破解方法发现子域名。

- 支持TOML、JSON、HJSON、INI或YAML格式的配置文件。

- 自定义DNS IP地址以快速解析子域名(默认每秒超过60个,可以使用

--threads选项调整)。

Findomain深度

请参阅子域名枚举:什么是、如何做、使用webhook进行监控自动化以及如何集中你的发现,获取详细指南,包括如何充分利用该工具的实际世界示例。

它是如何工作的?

该工具不使用常见的子域名发现方法,而是使用证书透明度日志和经过充分测试的API来查找子域名。这种方法使该工具变得更快、更可靠。该工具利用多个公开可用的API来执行搜索。如果您想了解更多关于证书透明度日志的信息,请阅读https://www.certificate-transparency.org/

我们目前正在使用的API

- Certspotter

- Crt.sh数据库(推荐)或Crt.sh HTTP API

- Virustotal

- Sublist3r

- Facebook

** - Spyse (CertDB)

* - Bufferover

- Threatcrowd

- Virustotal with apikey

** - AnubisDB

- Urlscan.io

- SecurityTrails

** - Threatminer

备注

带有**标记的API,需要访问令牌才能工作。请参阅Findomain文档了解如何配置和使用它。

带有*标记的API可以可选使用访问令牌,如果在使用该API时遇到问题,请创建一个。请参阅Findomain文档了解如何配置和使用它。

更多API?

如果您知道应该添加的其他API,请在此处评论。

开发

为了确保Findomain不会在一些提交上出错,我创建了一个develop分支,在新功能和完善改进推送至master分支之前。简而言之,区别是:develop分支和beta版本不适用于生产目的,但适用于测试或开发目的,而master分支和非beta版本适用于生产目的。如果您是开发者或希望成为Findomain新功能的beta测试者,请使用develop分支,否则请始终使用master分支。每个新功能在进入master之前都会由Findomain的beta测试者进行测试,目前只有(@sumgr0),如果您愿意加入测试过程,请通过Twitter(@edu4rdshl)私信我。

如果您是为X系统发行版打包Findomain的打包者,请始终使用master分支,如果使用git,或者使用非beta版本。.

构建开发版本

$ git clone https://github.com/Edu4rdSHL/findomain.git -b develop # Only the develop branch is needed

$ cd findomain

$ cargo build --release

$ ./target/release/findomain

当添加新提交时,只需转到Findomain的develop分支克隆的文件夹,并执行即可更新仓库。

$ git pull

$ cargo build --release

$ ./target/release/findomain

安装

我们为以下平台提供了可用的二进制文件(所有都是64位的)

如果您需要在其他平台上运行Findomain,请继续阅读文档。

问题和请求

如果您有问题或功能请求,请打开一个问题。

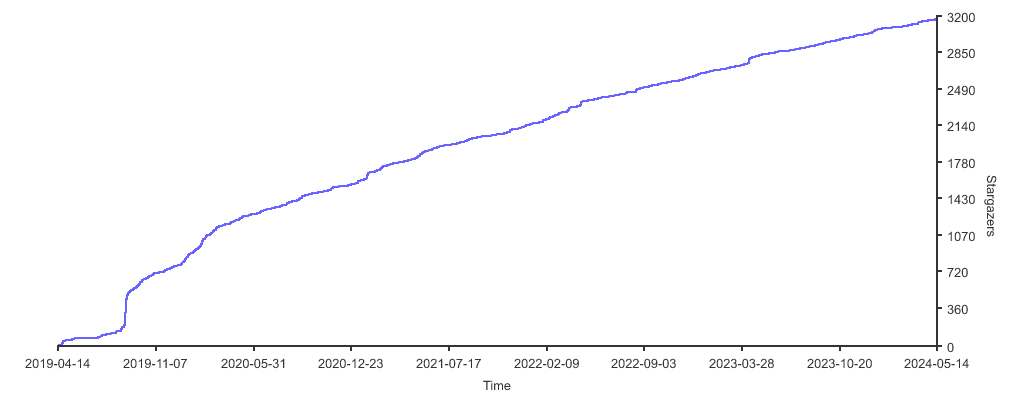

随着时间的推移星标数量

贡献者

代码贡献者

本项目的存在离不开所有贡献者。 查看贡献者列表。

依赖项

~30MB

~669K SLoC