23个版本

| 0.4.11 | 2024年1月17日 |

|---|---|

| 0.4.9 | 2023年12月28日 |

| 0.4.7 | 2023年7月4日 |

| 0.4.0 | 2022年3月31日 |

| 0.0.1 | 2020年3月26日 |

#155 in 数据结构

134 每月下载

用于 2 crates

120KB

2.5K SLoC

Trust Graph

概述

在web 2.0中,使用中心化CA(证书授权中心)解决了访问控制和权限问题。然而,考虑到web 3.0的去中心化特性,这种问题变得尤为紧迫和具有挑战性。TrustGraph是我们对这个挑战的解决方案。

TrustGraph是开放p2p网络的基础信任层:每个节点都可以提供类似SSL的证书,并在网络上推广。服务提供商和节点可以根据其证书集对待证书持有者不同。

TrustGraph是一个基本组件,允许存储和管理证书,而不需要关于如何决定信任谁以及如何将谁视为不可信的逻辑。

为什么它很重要?

在p2p网络中,节点选择和优先级的问题非常紧迫。没有对任何网络参与者的信任,我们就无法可靠和可预测地使用网络。我们还应该标记并避免恶意节点。此外,我们还需要在运行时控制我们的应用程序访问和权限,以确保其持续不断地运行,而不会中断和重新部署。

它是什么?

TrustGraph基本上是一个至少有一个根的有向图,顶点是节点ID,边是两种类型的加密关系之一:信任和撤销。

根 是我们无条件信任直到其被移除的节点ID,由节点所有者定义。每个根都有代表信任链最大长度的特性。

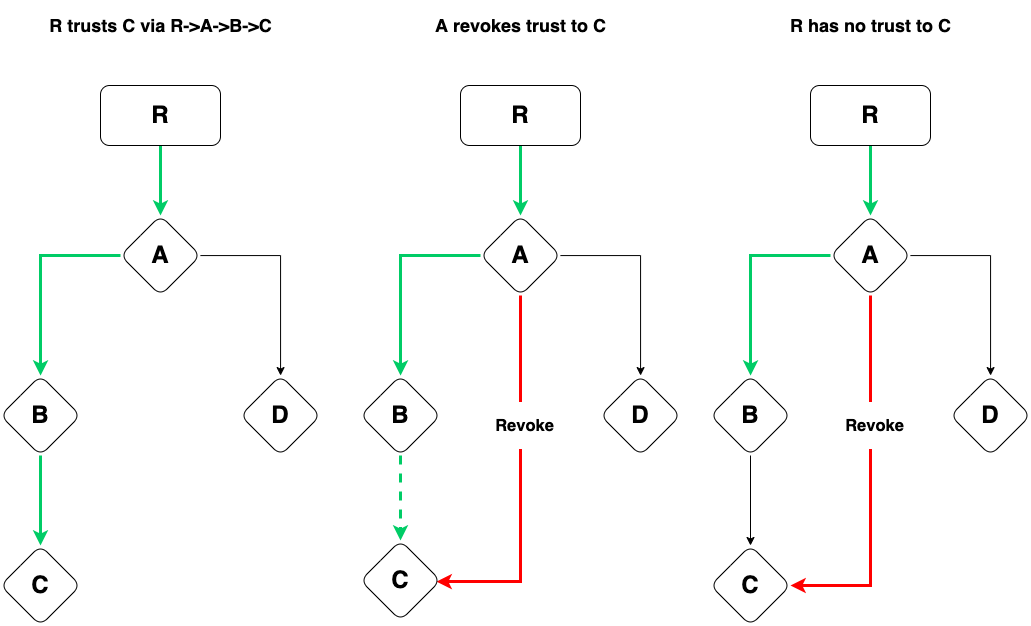

作为 到根的路径,我们考虑只有信任边的路径,根据以下规则:如果链 R <-> A <-> ... <-> C 中A撤销了C,则该链不是路径。

信任 是一种密码学关系,表示节点A信任节点B直到这种信任到期或被撤销。信任关系是传递的。如果节点A信任节点B,而节点B信任节点C,那么节点A将间接信任节点C。信任关系意味着您可以根据您的业务逻辑和选择的指标信任连接、计算或存储。例如,如果您想进行一些计算,一些知名节点也在做这件事,并且被您信任的其他人信任,那么您可以安全地使用它们进行计算,但不能存储敏感信息(个人密钥等)。

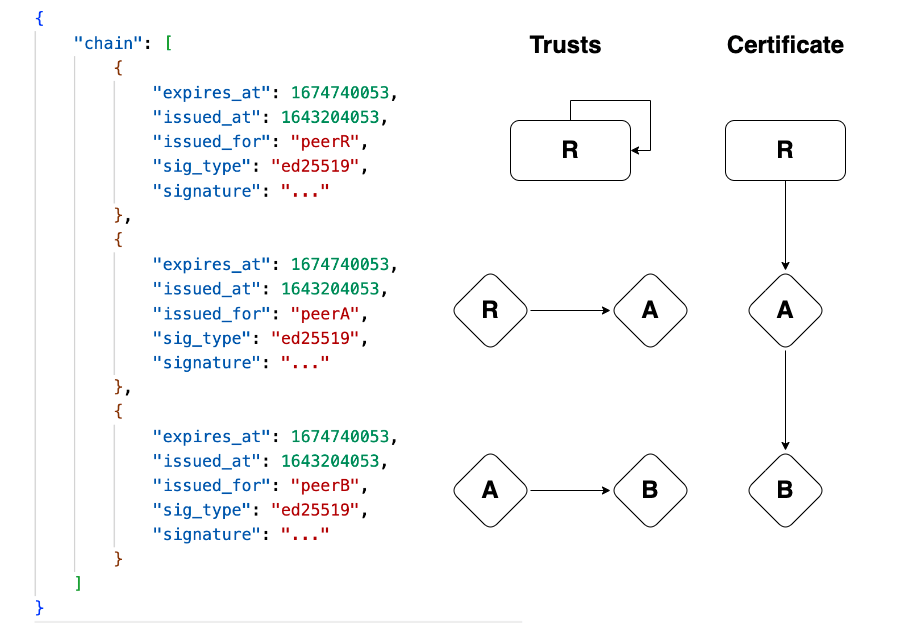

信任数据结构包含以下字段

- 节点ID,信任是颁发给

- 创建时间戳

- 过期时间戳

- 颁发者的签名,包含所有之前字段并签名

因此,信任是按设计签名的且防篡改。

证书 是以自签名的根信任开始的信任链。考虑到信任和证书数据结构,可以跟踪信任关系的链:证书中第一个信任的 issued_for 字段指示根节点ID,第二个是根信任的对象,等等。因此,如果我们有一个证书中的信任链 R->A->B->C,它看起来像以下信任链:R->R,R->A,A->B,B->C。证书是防篡改的,因为它是由签名的信任组成的。

因此,如果节点A在信任图实例中与节点B之间存在路径,则节点A被节点B信任。证书的选择是主观的,由节点所有者根据根的选择和最大链长度进行定义。目前,对于一般情况还没有默认的指标。

撤销 是一种密码学关系,表示节点A认为节点C是恶意或不可靠的。例如,包含从A到C路径的所有链都不会被视为有效。因此,如果A信任节点B,B信任节点C,那么节点A对C的间接信任将不存在,否则会存在。

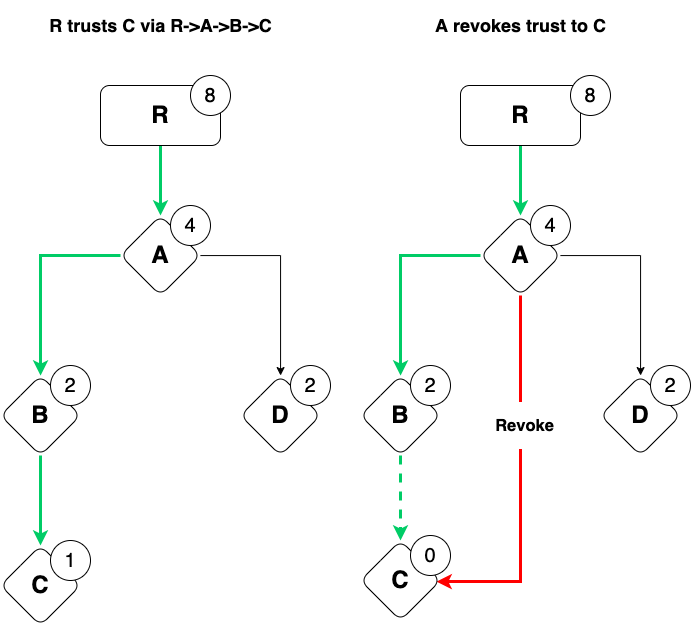

每个节点都有一个 权重。权重表示2的幂或零。如果没有从任何根到节点的路径,给定撤销,其权重为零。离根越近,权重越大。权重也是主观的,并在局部信任图范围内相关。

信任图是内置的,意味着每个节点都捆绑了一个信任图实例和预定义的证书。

从密码学关系的角度来看,信任是传递的。另一方面,由于根的选择,每个网络参与者的信任和证书子集是主观的。

如何在Aqua中使用它

如何导入

import "@fluencelabs/trust-graph/trust-graph-api.aqua"

import "@fluencelabs/trust-graph/trust-graph.aqua"

func my_function(peer_id: string) -> u32:

on HOST_PEER_ID:

result <- get_weight(peer_id)

<- result

如何添加根

set_root(peer_id:PeerId,max_chain_len: u32) ->SetRootResultadd_root_trust(node:PeerId,peer_id:PeerId,max_chain_len: u32) -> ?Error

让我们在我们的中继上设置我们的节点ID作为根并添加自签名的信任

func set_me_as_root(max_chain_len):

result <- add_root_trust(HOST_PEER_ID, INIT_PEER_ID, max_chain_len)

-- if you use peer_id different from INIT_PEER_ID

-- you should add keypair in your Sig service

if result.success:

-- do smth

Op.noop()

else:

-- handle failure

Op.noop()

- 您也可以使用

set_root+add_trust来实现相同的目标 - 如何将密钥对添加到Sig服务

- 只有服务所有者可以添加根

max_chain_len指定根链中的信任数量。对于只包含根信任的链,为零。

如何颁发和添加信任

issue_trust(issuer:PeerId,issued_for:PeerId,expires_at_sec: u64) -> ?Trust, ?Errorimport_trust(trust:Trust,issuer:PeerId) -> ?Erroradd_trust(node:PeerId,issuer:PeerId,issued_for:PeerId,expires_at_sec: u64) -> ?Error

让我们颁发信任,并将其导入我们的中继

func issue_trust_by_me(issued_for: PeerId, expires_at_sec: u64):

trust, error <- issue_trust(INIT_PEER_ID, issued_for, expires_at_sec)

if trust == nil:

-- handle failure

Op.noop()

else:

on HOST_PEER_ID:

error <- import_trust(trust!, INIT_PEER_ID)

-- handle error

add_trust是issue_trust和import_trust的组合- 如果您想通过不是

INIT_PEER_ID来发行信任,请查看 Sig 服务 文档

如何撤销信任

issue_revocation(revoked_by:PeerId,revoked:PeerId) -> ?撤销, ?Errorimport_revocation(revocation:撤销) -> ?Errorrevoke(node:PeerId,revoked_by:PeerId,revoked:PeerId) -> ?Error

让我们通过我们的 peer id 撤销一些 peer

func revoke_peer(revoked: PeerId):

revocation, error <- issue_revocation(INIT_PEER_ID, revoked)

if revocation == nil:

-- handle failure

Op.noop()

else:

on HOST_PEER_ID:

error <- import_revocation(revocation!)

-- handle error

revoke是issue_revocation和import_revocation的组合- 如果您想通过不是

INIT_PEER_ID来发行撤销,请查看 Sig 服务 文档

如何获取证书

get_all_certs(issued_for:PeerId) ->AllCertsResultget_all_certs_from(issued_for:PeerId,issuer:PeerId) ->AllCertsResultget_host_certs() ->AllCertsResultget_host_certs_from(issuer:PeerId) ->AllCertsResult

让我们获取我们发行给我们的中继 peer id (HOST_PEER_ID) 的所有证书

func get_certs_issued_by_me() -> AllCertsResult:

on HOST_PEER_ID:

result <- get_host_certs_from(INIT_PEER_ID)

<- result

get_host_certs只是get_all_certs(HOST_PEER_ID)的别名_from调用结果只包含由issuer发行的证书

如何获取权重

get_weight(peer_id:PeerId) ->WeightResultget_weight_from(peer_id:PeerId,issuer:PeerId) ->WeightResult

让我们获取我们的中继的信任证书的权重

func get_our_weight() -> ?u32, ?string:

weight: ?u32

error: ?string

on HOST_PEER_ID:

result <- get_weight_from(INIT_PEER_ID, HOST_PEER_ID)

if result.success:

weight <<- result.weight

else:

error <<- result.error

<- weight, error

get_weight返回所有证书的结果,而get_weight_from只返回由发行者发行的包含信任的证书

如何在TS/JS中使用它

-

如 Aqua 文档 中所述,添加

export.aqua -

将以下内容添加到您的依赖项中

@fluencelabs/trust-graph@fluencelabs/aqua@fluencelabs/aqua-lib@fluencelabs/fluence@fluencelabs/fluence-network-environment

-

导入依赖项

import * as tg from "./generated/export";

import { Fluence, KeyPair } from "@fluencelabs/fluence";

import { krasnodar, Node } from "@fluencelabs/fluence-network-environment";

- 创建一个客户端(如果您是节点所有者,请指定密钥对 链接)

await Fluence.start({ connectTo: relay /*, KeyPair: builtins_keypair*/});

- 添加根并发行根信任

let peer_id = Fluence.getStatus().peerId;

let relay = Fluence.getStatus().relayPeerId;

assert(peer_id !== null);

assert(relay !== null);

let max_chain_len = 2;

let far_future = 99999999999999;

let error = await tg.add_root_trust(relay, peer_id, max_chain_len, far_future);

if (error !== null) {

console.log(error);

}

- 默认情况下,使用客户端的私钥签名信任/撤销。要使用不同的密钥签名,请参阅 Sig 服务 文档。

// issue signed trust

let error = await tg.issue_trust(relay, peer_id, issued_for_peer_id, expires_at_sec);

if (error !== null) {

console.log(error);

}

用例

创建一个可信子网络

您可以使用您选择的或选择的指标组织一个子网络,其中包含受信任的 peer。因此,您可以像处理 peer(或密钥)给出的信任一样处理信任。

让我们考虑我们有 peer A、B 和 C

- 选择 peer A 作为权威机构,将其设置为所有 peer 的本地 TrustGraph 的根

- 发行并由 peer A 自签名的信任作为根信任

- 由 peer A 向 peer B 和 peer C 发行信任,并将它们放置在所有 peer 上

- 因此,对于调用

get_weight_from(targetPeer, peerA)将反映目标 peer 是否在子网络 ABC 中

服务权限管理

您可以在运行时指定谁可以基于本地 TrustGraph(证书、权重)访问服务功能。根据 四元组 检查证明的来源。例如,只有具有非零权重的 peer 才能执行服务函数 trusted_call(weight: WeightResult) -> u8。

因此,如果您想要服务权限管理,您应该遵循以下步骤

- 将

WeightResult从 TrustGraph 传递到您需要控制的函数中

...

weight_result <- get_weight(INIT_PEER_ID)

result <- MyService.trusted_call(weight_result)

...

- 在您的服务中,您需要检查类似于这个的四面体,以确保它们是由本地TrustGraph生成的。

- 将

INIT_PEER_ID或另一个选定的键作为根。 - 向可以调用此函数的 peers 发出信任。

func grant_access(issued_for: PeerId, expires_at_sec: u64):

error <- add_trust(INIT_PEER_ID, issued_for, expires_at_sec)

if error != nil

-- handle error

标记可信节点并仅在节点上执行计算

见示例

- 如何在TS/JS中调用

trust-graph函数 - 逐步描述

README

常见问题解答

-

权重可以在时间改变吗?

- 如果到根的最短路径改变,在信任到期、导入或撤销的情况下,权重也会改变。

-

零权重意味着什么?

- 零权重意味着没有信任,也没有任何根到目标peers的路径。

-

我们如何解释证书和/或peers的权重?

- 证书包含从根到我们要查找的目标peers的路径。权重代表这些证书和peers与根的接近程度。

-

权重是如何计算的和基于什么反馈?

- 权重是基于从根到信任链的存在来计算的。例如,如果我们有一个最大链长度等于4的根,并且有一个链

-> A -> B -> C,因此对应的peers的权重是8、4、2、1。如果没有改变路径,权重是相同的。如果没有度量标准,所有的信任/撤销逻辑都是TrustGraph用户的责任。

- 权重是基于从根到信任链的存在来计算的。例如,如果我们有一个最大链长度等于4的根,并且有一个链

-

我如何将所有权重设置为不可信,然后随着时间的推移增加对peers的信任?

- 所有peers默认都是不可信的。信任未测量,权重表示peers与根的距离,权重越大,越接近根,因此如果您想增加目标peers的权重,您应该从根或比此peers更接近根的peers那里获得信任。

-

我如何知道其他peers是否使用相同的过程来更新权重?

- 基于包含不可变签名信任的证书本地计算的权重。权重是主观的,只有在这个特定的peers中才有意义。

-

我可以启动自己的信任图实例,还是只有可用的全局版本?

- 每个Fluence节点都捆绑了一个内置的TrustGraph实例,但如果是节点所有者,您可以选择更改或删除任何服务。

API

高级API定义在trust-graph-api.aqua模块中。API参考将很快在文档中提供。

目录结构

-

src是包含所有信任图逻辑的主项目。 -

keypair目录是一个抽象的加密层(密钥对、公钥、签名等)。 -

service是一个提供marineAPI并可以编译为Wasm文件的包。它使用SQLite作为存储。 -

example是一个展示如何使用信任图标记peers的js脚本。 -

builtin-package包含本地或通过 CI 生成内置包的蓝图、配置和脚本 -

admin是一个js脚本,用于生成包含 Fluence Labs 节点证书的builtin-package/on_start.json

学习Aqua

依赖项

~5–16MB

~224K SLoC