4 个版本

| 0.2.0 | 2024年1月27日 |

|---|---|

| 0.1.2 | 2023年6月1日 |

| 0.1.1 | 2023年5月29日 |

| 0.1.0 | 2023年5月29日 |

在 命令行工具 中排名第 1271

340KB

470 行代码(不包括注释)

🌏 Somo

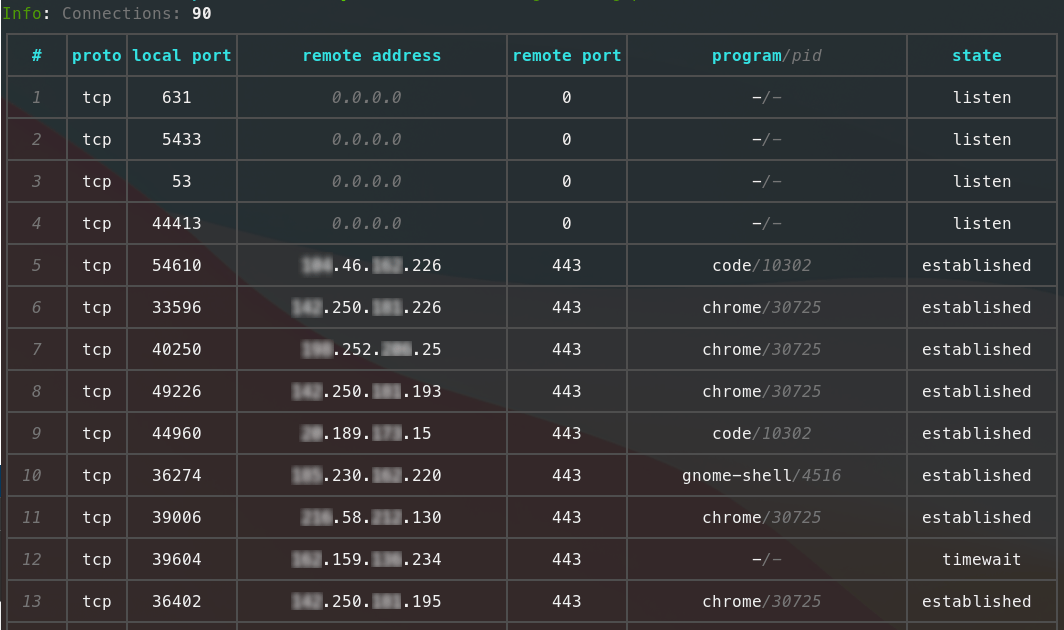

用于套接字监控的人性化替代品 netstat 或 ss,具有扫描恶意 IP 地址的功能。

⬇️ 安装

Debian

如果您使用 Debian 操作系统,请访问 版本 并下载最新的 .deb 版本。

从 crates.io 安装

1. 安装 cargo

您可以从 crates.io 网站安装 cargo。

2. 安装 somo crate

cargo install somo

🏃♀️ 运行 somo

要运行 somo,只需输入

somo

使用 sudo

通常,以 sudo 模式运行它是有益的,因为否则许多 PID 将保持隐藏。如果 sudo somo 不起作用,请尝试使用完整路径运行它

# you can find out the path by running: "where somo"

sudo /path/to/somo

# or directly like this

sudo $(where somo)

此方法的缺点是它不方便,并且无法访问 ENV 变量!更好的解决方案:将其添加到 $PATH 变量中(如 此处)。

⚙️ 功能

1. 美观且易于阅读的表格

2. 过滤

您可以根据 远程端口、本地端口、IP、协议、客户端程序、PID 和 连接状态 进行过滤。请查看下面的标志描述。

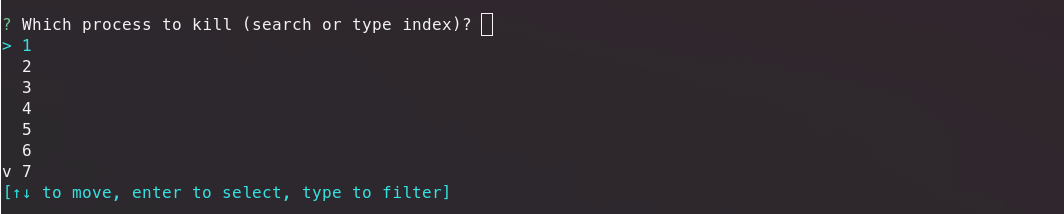

3. 进程终止

使用 -k 标志,您可以在使用交互式选择选项检查连接后选择终止进程。

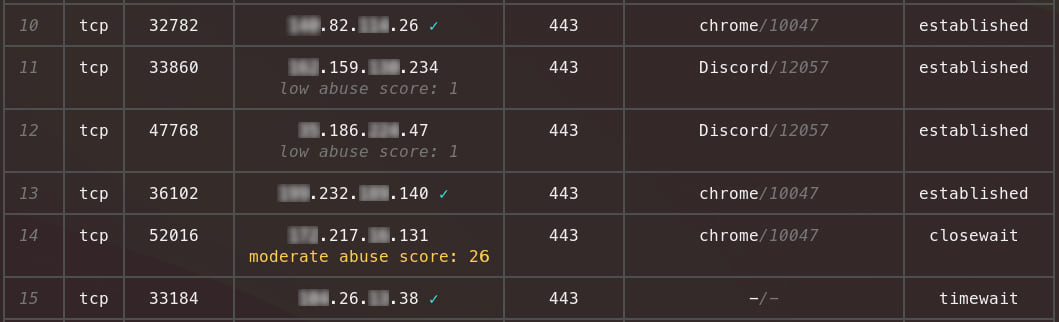

4. 使用 AbuseIPDB.com 检查恶意 IP 地址

要自动检查您是否连接到任何恶意 IP 地址,您可以将 AbuseIPDB API 的 API 密钥指定为环境变量

export ABUSEIPDB_API_KEY={your-api-key} # not session persistent

添加 -c 标志将检查恶意 IP 地址,并在表格中通知您:

🚩 标志

| 标志 | 描述 | 值 |

|---|---|---|

--proto |

通过 TCP 或 UDP 过滤 | tcp 或 udp |

--ip |

通过远程IP进行筛选 | IP地址,例如 0.0.0.0 |

--port, -p |

通过远程端口进行筛选 | 端口号,例如 443 |

--local-port |

通过本地端口进行筛选 | 端口号,例如 5433 |

--program |

通过客户端程序进行筛选 | 程序名称,例如 chrome |

--pid, -p |

通过PID进行筛选 | 进程ID,例如 10000 |

--open, -o |

通过开放连接进行筛选 | - |

--exclude-ipv6, -e |

不列出IPv6连接 | - |

--kill, -k |

交互式进程终止 | - |

--check, -c |

使用AbuseIPDB检查远程IP(确保环境变量 ABUSEIPDB_API_KEY 已设置) |

- |

依赖关系

~13–29MB

~458K SLoC