41 个版本 (25 个破坏性版本)

| 0.26.0 | 2023年9月9日 |

|---|---|

| 0.25.0 | 2023年1月28日 |

| 0.24.3 | 2022年11月13日 |

| 0.24.2 | 2022年3月29日 |

| 0.5.2 | 2018年11月26日 |

#1470 in 命令行工具

1MB

25K SLoC

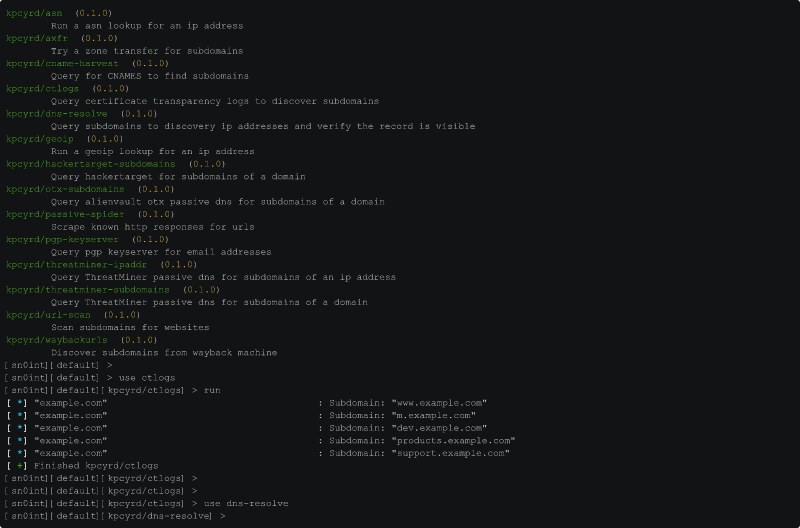

sn0int

sn0int(发音为 /snoɪnt/)是一个半自动的 OSINT 框架和包管理器。它被 IT 安全专业人士、赏金猎人、执法机构和安全意识培训所使用,以收集有关目标或自己的情报。sn0int 通过半自动处理公开信息,并以统一格式映射结果,以进行后续调查来枚举攻击面。

sn0int 目前能够做以下事情:

- 从证书透明日志和被动 DNS 中收集子域名

- 批量解析收集到的子域名并扫描 HTTP 或 HTTPS 服务

- 使用 ASN 和 GeoIP 信息丰富 IP 地址

- 从 PGP 密钥服务器和 whois 中收集电子邮件

- 发现数据泄露中的受损害登录

- 在互联网上找到某人的个人资料

- 使用被动 ARP 等独特技术枚举本地网络

- 收集有关电话号码的信息

- 从社交媒体个人资料中收集活动和图像

- 基本的图像处理

sn0int深受recon-ng和maltego的启发,但更加灵活,且是完全开源的。上述列出的所有调查都不在源代码中硬编码,而是由在沙盒中执行的可执行模块提供。您可以通过编写自己的模块轻松扩展sn0int,并通过将它们发布到sn0int注册表与其他用户共享。这允许您自行分发模块更新,而不是将其拉取请求到sn0int代码库中。

有关问题和支持,请加入我们的IRC:irc.hackint.org:6697/#sn0int

安装

Archlinux

pacman -S sn0int

Mac OSX

brew install sn0int

Debian/Ubuntu/Kali

有由debian维护者签名的预构建包

sudo apt install curl sq

curl -sSf https://apt.vulns.sexy/kpcyrd.pgp | sq dearmor | sudo tee /etc/apt/trusted.gpg.d/apt-vulns-sexy.gpg > /dev/null

echo deb http://apt.vulns.sexy stable main | sudo tee /etc/apt/sources.list.d/apt-vulns-sexy.list

apt update

Docker

docker run --rm --init -it -v "$PWD/.cache:/cache" -v "$PWD/.data:/data" kpcyrd/sn0int

Alpine

apk add sn0int

OpenBSD

pkg_add sn0int

Gentoo

layman -a pentoo

emerge --ask net-analyzer/sn0int

NixOS

nix-env -i sn0int

有关其他所有内容,请参阅详细列表。

入门

- 安装

- 从源码构建

- 运行首次调查

- Autonoscope

- 编写第一个模块

- 数据库

- 结构体

- 活动

- 通知

- 密钥环

- 配置

- 沙盒

- 功能参考

- asn_lookup

- base64_decode

- base64_encode

- base64_custom_decode

- base64_custom_encode

- base32_custom_decode

- base32_custom_encode

- clear_err

- create_blob

- datetime

- db_add

- db_add_ttl

- db_activity

- db_select

- db_update

- dns

- error

- geoip_lookup

- hex

- hmac_md5

- hmac_sha1

- hmac_sha2_256

- hmac_sha2_512

- hmac_sha3_256

- hmac_sha3_512

- html_select

- html_select_list

- http_mksession

- http_request

- http_send

- http_fetch

- http_fetch_json

- img_load

- img_exif

- img_ahash

- img_dhash

- img_phash

- img_nudity

- info

- intval

- json_decode

- json_decode_stream

- json_encode

- key_trunc_pad

- keyring

- last_err

- md5

- mqtt_connect

- mqtt_subscribe

- mqtt_recv

- mqtt_ping

- pgp_pubkey

- pgp_pubkey_armored

- psl_domain_from_dns_name

- ratelimit_throttle

- regex_find

- regex_find_all

- semver_match

- set_err

- sha1

- sha2_256

- sha2_512

- sha3_256

- sha3_512

- sleep

- sn0int_time

- sn0int_time_from

- sn0int_version

- sock_connect

- sock_upgrade_tls

- sock_options

- sock_send

- sock_recv

- sock_sendline

- sock_recvline

- sock_recvall

- sock_recvline_contains

- sock_recvline_regex

- sock_recvn

- sock_recvuntil

- sock_sendafter

- sock_newline

- sodium_secretbox_open

- status

- stdin_readline

- stdin_read_to_end

- str_find

- str_replace

- strftime

- strptime

- strval

- time_unix

- url_decode

- url_encode

- url_escape

- url_join

- url_parse

- url_unescape

- utf8_decode

- warn

- warn_once

- ws_connect

- ws_options

- ws_recv_text

- ws_recv_binary

- ws_recv_json

- ws_send_text

- ws_send_binary

- ws_send_json

- x509_parse_pem

- xml_decode

- xml_named

论证

本工具是为公司编写的,帮助他们从黑盒视角了解其攻击面。通常很难理解某些事情比人们假设的更容易被发现,这使他们面临虚假安全的风险。

它还设计为对红队评估和漏洞赏金有用,这也有助于公司识别可能导致妥协的弱点。

某些功能是为个人编写的,以做同样的事情,提高人们对个人攻击面、隐私和公开可用的数据的认识。这些问题在漏洞赏金中通常超出了范围,有时甚至是有意为之。我们相信责怪用户是错误的方法,这些问题应该由设计这些系统的人从根本上解决。

许可证

GPLv3+

依赖关系

~111MB

~1.5M SLoC