6个版本 (破坏性)

| 0.5.1 | 2024年2月10日 |

|---|---|

| 0.5.0 | 2023年6月3日 |

| 0.4.0 | 2021年4月25日 |

| 0.3.0 | 2018年3月21日 |

| 0.1.0 | 2018年2月23日 |

#1562 在 命令行实用程序

每月25次下载

300KB

665 代码行

rshijack

tcp连接劫持程序,2001年shijack的Rust重写版。

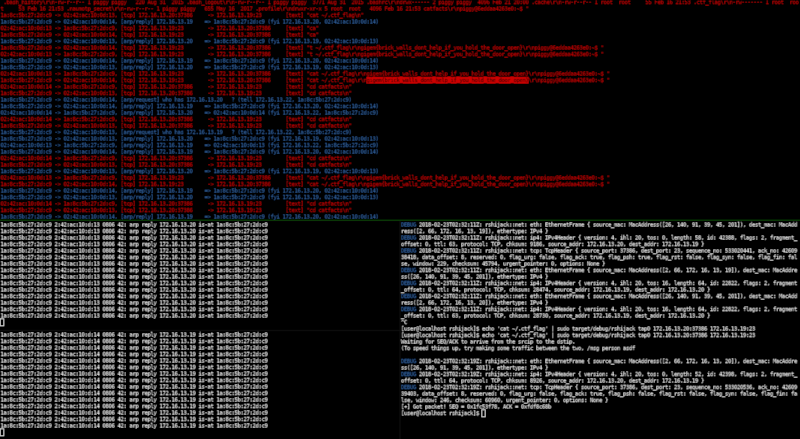

此代码是为2018年TAMUctf 100.挑战而编写的,目标是受双因素认证保护的telnet服务器。由于挑战没有认证,因此有多个解决方案。我们的解决方案(cyclopropenylidene)是在认证完成后,将TCP数据包注入telnet连接中。

# if you don't know one of the ports use 0 to match any port

echo 'cat ~/.ctf_flag' | sudo rshijack tap0 172.16.13.20:37386 172.16.13.19:23

经过多次尝试,此命令被telnet服务器接受并执行,结果产生了一个包含标志的TCP数据包。

其工作方式是通过嗅探特定连接的包,然后读取SEQ和ACK字段。使用这些信息,可以在原始套接字上发送一个远程服务器视为有效的数据包。

屏幕截图中的其他工具是sniffglue和arpspoof。

安装

Arch Linux

pacman -S rshijack

Docker

如果需要,rshijack可以作为Docker镜像拉取。当前镜像大小约为10.2MB。

docker run -it --init --rm --net=host kpcyrd/rshijack eth0 172.16.13.20:37386 172.16.13.19:23

值得注意的提及

- 2020年8月:@ezequielpereira写了一篇关于使用rshijack从GCE容器逃逸到宿主机的优秀的博客文章,并贡献了一个补丁,已被合并。

许可证

GPLv3+

依赖关系

~5–7MB

~123K SLoC